APR 19, 2024

數碼轉型(Digital Transformation)在過去幾年大行其道,成為企業必不可少的成功步驟,加上遙距工作在疫情下急速發展,到底為網絡架構帶來甚麼衝擊?零信任(Zero Trust)為何會成功「彈出」顛覆網絡架構,甚至取代部分 VPN 與防火牆功能?面對日新月異的人工智能(AI)攻擊,企業又應該如何自保?小編請來業界專家 Zscaler 大中華區區域總監袁蔚豪(Henry Yuen),為大家剖析網安趨勢。

VPN 易造成網安漏洞

企業講數碼轉型,不外乎是「由地上天」,例如將應用程式放到雲端,但在網絡架構的層面上,其實未有出現根本性改變。Henry 解釋,傳統以來維護網絡安全做法就如同城堡形式,利用防火牆、IPS 等防護工具作城牆,保護城堡內的重要數據。至後來雲端應用、遙距工作的出現,就演變成利用 VPN 連接用戶、分支辦公室及雲端,但城堡形式的做法仍是一致的。

VPN 成為了員工在外存取內部應用程式及數據的重要工具,惟久而久之,又衍生了用戶「無王管」存取權限、用戶體驗問題等,出現延遲性之餘,安全風險及攻擊面亦會大增,只要有一部機被竊取帳戶與密碼,便足以感染整個公司網絡。事實上,Gartner早於 2019 年便曾預測,企業將逐步淘汰 VPN,轉而使用 ZTNA(零信任網絡訪問),Henry 坦言:「如果 VPN 沒有一個新改動,很大機會被淘汰。」

取而代之的,便是近年備受歡迎的零信任安全架構,意味著不再需要傳統基礎建設,利用零信任概念,做到「VPN Free」或「Firewall Free」——即完全不需要 VPN 或防火牆。

料更多企業採用混合模式

實際上是如何操作呢?Henry 以雲端安全服務聞名的 Zscaler 作例子,用戶可以由 5G 或 Wi-fi 接駁到 Zscaler 零信任雲端原生平台(Zero Trust Exchange),簡單直接地連接到不同應用程式、數據中心等。Zscaler 零信任雲端平台以 SASE 為核心,提供網絡防火牆、資料外洩防護(DLP)、網頁安全(SWG)、雲端存取安全性代理程式(CASB)等,利用雲端原生優勢,提高安全性及用戶體驗。

不少香港企業會雲端服務上選擇混合模式(Hybrid mode),Henry 預算越來越多企業也會在網絡架構上傾向Hybrid mode,既保留部分傳統網絡,又採用新式零信任架構,估計未來 5 年 VPN 及防火牆暫時不會完全消失。他指出一些擁有龐大又複雜網絡的企業,需要解決不少根本性問題,如一直支付高昂費用更新軟件、所採用的軟件未能跟上市場需求等,或是因業務需要將兩個網絡整合時,Hybrid mode 便成為不少企業之選,Henry 稱:「可能直到企業覺得夠 comfortable 及 mature 時,便會慢慢 fade out 部分 Firewall,令 Firewall 越來越少。」

企業難獨自抵禦 AI 攻擊

要講網安趨勢,絕對不能不提及 AI,尤其是生成式人工智能(Generative AI)崛起後,更成為一把雙面刃。企業一方面想利用 AI 增加收益、提升員工生產力,但一方面又感受到 AI 所帶來的網絡威脅:到底應否准許員工應用 AI 工具?應該賦予多少數據予 AI 工具?如何保障公司資料不外洩?片段中的人到底是真人還是 AI 合成的?種種仍然未解決的問題,Henry 直言一般企業都並非 IT 專家,要他們安全又妥善地應用 AI、以及抵擋 AI 攻擊是相當困難的,建議企業不要單靠自己,應尋求對 AI 有豐富認識的合作夥伴。

因應 AI 而衍生的攻擊層出不窮,Henry 認為黑客的攻擊就如同變種病毒,而網絡安全專家就如同醫生,「如果遇上 Covid,醫生都不能即時反應,也要研究才知道如何應對、研發新藥物」,前提是醫生必須擁有豐富專業知識及足夠資源去研究,而一直專注於網絡安全的 Zscaler,正正擁有上述兩大條件,非常適合成為企業網絡安全的醫生。

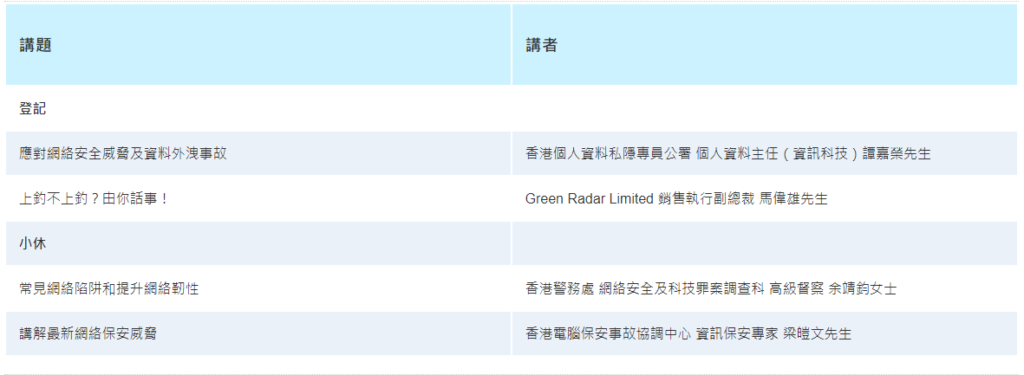

Zscaler 究竟如何利用 AI 助客戶應對網絡威脅?在 Zscaler 即將舉行的「One True Zero Live」活動中,可進一步了解更多透過 AI 驅動的威脅防護方法,以及如何借助 AI 簡化並自動化數據保護計劃,並由專家一對一教導實施零信任,簡化及加強用戶、分支辦分室及雲端連接。請即報名參加:https://bit.ly/49rjR1O

活動詳情:

日期:2024 年 4 月 25 日(四)

時間:9am 至 5pm

地點:CENTRICITY(干諾道中 8 號置地遮打大廈 2 樓)

立即報名: https://bit.ly/49rjR1O