【攻擊頻繁】電郵詐騙近月增逾5.2倍 Barracuda籲企業培訓員工防範

新冠疫情持續,黑客亦利用機會借疫情作攻擊。早於 2020 年 3 月,與新冠病毒有關的網絡釣魚攻擊躍升 667%,隨疫苗接種計劃推出時,新一波與疫苗有關的電郵威脅亦接踵而來,而 Omicron 變種病毒導致確診個案再度急升,同時亦帶動網絡釣魚攻擊個案激增。

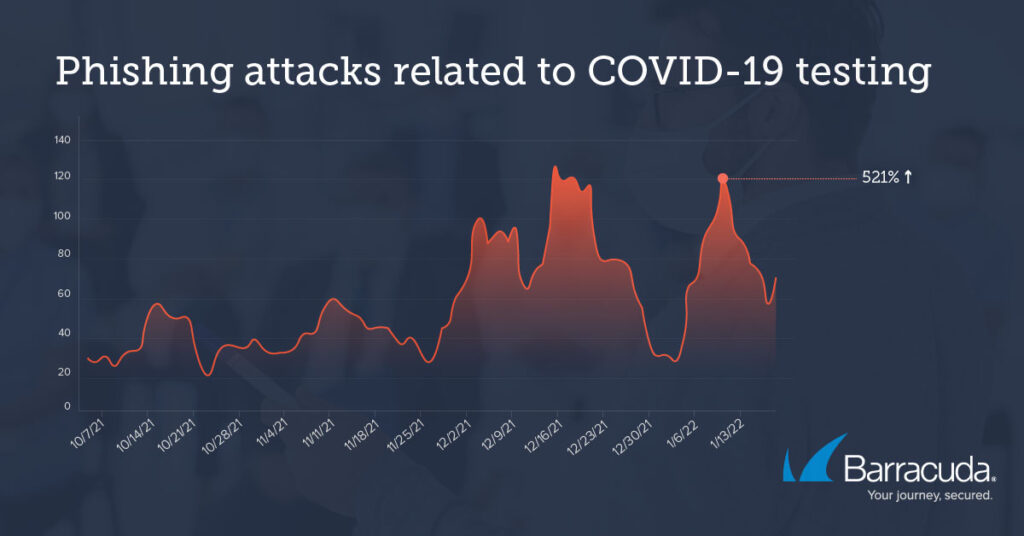

Barracuda 研究人員發現有關新冠病毒測試的網絡釣魚攻擊大幅增加,於 10 月至 1 月期間,相關電郵詐騙增加了 521%。

Barracuda 列出一些最常見的行騙手法,反映騙徒利用不同策略來引起受害者的注意:

(1)聲稱提供新冠病毒測試產品及其他醫療用品,例如口罩或手套,其中部分銷售的是 假冒或未經授權的產品。

(2)發出虛假通知,訛稱有新冠病毒測試產品的訂單未付款,然後騙徒會提供一個 PayPal 帳戶來收取付款,以完成購買新冠病毒快速測試產品。騙徒希望受害者因渴求而上當。

(3)冒充實驗室、測試提供商或個別僱員,通知虛假的新冠病毒測試結果。

與新冠病毒有關的騙局,會以個人和企業為目標。當一些組織開始安排員工回到辦公室,它們會發送更新的政策,或要求僱員提供有關疫苗接種狀態的資料,黑客會從中乘虛而入。在 Barracuda 的研究當中有一個例子是有網絡犯罪分子,以冒充人力資源部門,向僱員提供一個含有網絡釣魚網站的檔案,以盜取員工的帳戶憑證。攻擊者甚至冒充 Office 365 的標誌,並聲稱該文件已受過病毒掃描和垃圾郵件內容掃描。

以下是 Barracuda 給予企業的建議:

(1)對所有與新冠病毒測試有關的電郵存有懷疑

部分詐騙電郵內有銷售新冠病毒測試產品、提供可即時進行測試的檢測中心資料、或通知測試結果。若沒有預期會收到這些電郵,不要點擊電郵中的連結或打開附件,因為這些電郵通常是惡意的。

(2)充分利用人工智能

騙徒正在不斷調整電郵策略,以繞過電郵閘道和垃圾郵件過濾器,因此擁有一種能夠偵測及防範魚叉式網絡釣魚攻擊 (包括品牌冒充、商務電郵入侵和電郵帳戶接管) 的解決方案至關重要。要部署不僅只依賴於尋找惡意連結或附件的特製技術,並利用機器學習來分析你的組織內正常的通 訊模式,從而能更容易偵測到可能表示有攻擊發生的異常情況。

(3)防範帳戶接管

不要只聚焦於與外部的電郵來往,一些最具破壞力和成功的魚叉式網絡釣魚攻擊,可源自被入侵的內部帳戶。配置使用人工智能的技術,識別被入侵的帳戶,並採取實時補救措施,包括提醒用戶 和移除從被入侵帳戶發出的惡意電郵,避免企業電郵成為漏洞源頭。

進行安全意識培訓,讓員工能識別和匯報攻擊。

(4)加強員工對魚叉式網絡釣魚攻擊的了解

為僱員提供與新冠病毒有關的網絡釣魚、季節性詐騙及其他潛在威脅的最新資訊,進行提高用戶意識的培訓。確保員工能夠識別最新的攻擊,及清楚如何即時向資訊科技部門匯報。利用網絡釣魚模擬平台演習電郵、語音留言和 SMS 等詐騙,為用戶提供訓練,以識別網絡攻擊、測試培訓的成效和評估最易受到攻擊的用戶。

(5)制定有效的內部政策,防止欺詐

所有公司都應制定政策,確保個人和財務資料能得到適當處理,並定時檢討有關政策。制定指引及程序,就所有有關電匯和付款更改、透過電郵的要求進行確認,以協助員工避免犯下代價高昂的錯誤。就所有金融交易而言,要求多名人士作親身或電話確認和 / 或批准。