【釣魚高手】新釣魚攻擊瞄準AWS帳戶 多重導向隱藏惡意目標

近期,雲服務供應商 Wiz 的調查團隊捕獲一個專門針對 AWS 帳戶的釣魚攻擊活動,目的是盜取用家的帳戶登入憑證。攻擊始於一封僅包含 PNG 圖片的釣魚電郵,並利用一連串的連接轉換及隱藏身份手段,繞過網絡安全工具的檢測。

利用多重導向盜取用家憑證

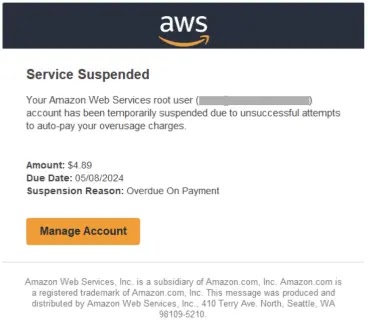

黑客首先盜用了一個 AWS 帳戶發送釣魚郵件,並將發送的電郵地址偽裝成 [email protected]。當受害者點擊電郵中的圖片時,便會被重新定向至一個惡意網站,並引導受害者至一個 PDF 閱讀器。

PDF 中包含了一個 Invoice 連接,只要受害者點擊打開,便會觸發另一次重新導向,進入一個由黑客控制、偽裝成 AWS 控制台頁面,這個頁面與真正的 AWS 登錄頁面極為相似,並且使用類似的域名結構。雖然 Google Chrome 的用家進入頁面後會收到釣魚警示,但安全專家指其他瀏覽器的用家或許不會被提醒,因此建議企業或機構必須提升雲端帳戶的登入安全性。

攻擊只針對特定目標人物

Wiz 專家指出這次攻擊值得注意的地方是,這個釣魚頁面似乎具有針對性,只接受輸入原目標受害者的電郵地址。如用家輸入的地址有異,攻擊便不會啟動。現時由黑客控制的基礎設施已不能運作,估計與 Amazon 或 Chrome 的識別惡意功能基制有關,由此可見提高惡意偵測強度的重要性。

雖然專家最終未能了解黑客的進一步意圖,但就指出通過調查還發現很多域名會偽冒成 Amazon 的登入頁面,而由於其子域名格式及過往這些域名與已知釣魚 IP 有很大關聯,估計有可能是同一批黑客。

通過這次事件,Wiz 專家指出這次黑客的入侵方法結合了多種技術,包括電郵偽裝、建基於圖片的釣魚攻擊、惡意 PDF、多重重新定向連接以及像真度高的偽冒登入頁面,旨在欺騙用家輸入他們的 AWS 憑證,攻擊手法變得愈來愈複雜。

為了降低釣魚攻擊的風險,AWS 客戶應加強帳戶安全,包括通過服務控制政策限制登錄方式,並為每個帳戶嚴謹設定存取權限;強制實施多重因素身份驗證,以及考慮使用 SSO 登錄以簡化身份驗證管理。這種分層的安全措施能顯著降低釣魚攻擊的可能性,並保護組織免受人為錯誤的影響。

此外,AWS 的雲日誌服務如 Amazon CloudTrail,對於有效的安全事件響應至關重要。通過持續記錄雲活動,這些服務使安全團隊能夠確定遭受攻擊的範圍並進行針對性的修復行動。

資料來源:https://cybersecuritynews.com/aws-phishing-campaign/

想 守 住 企 業 網 絡 安 全 防 線 ?